20-day Trial

Política de privacidad

Gobierno del acceso a datos

Un software en el que confiar

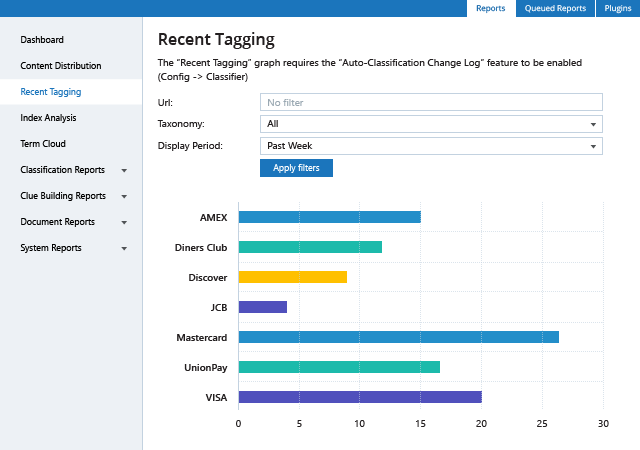

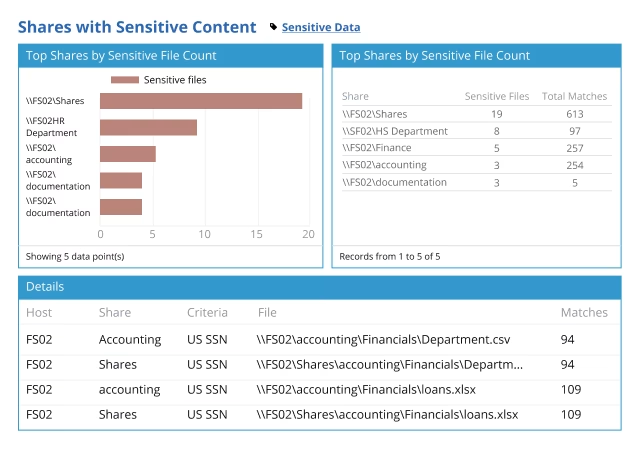

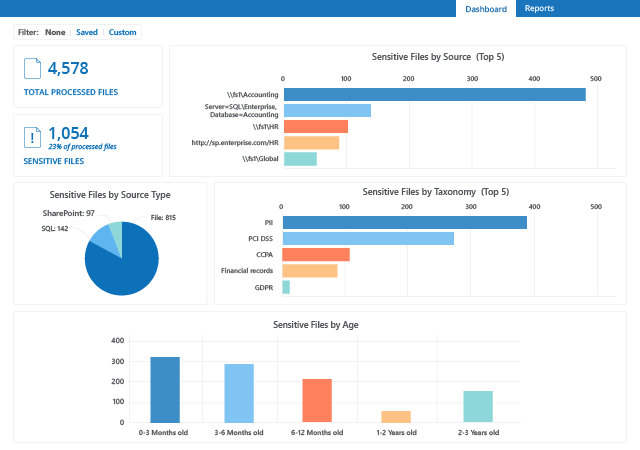

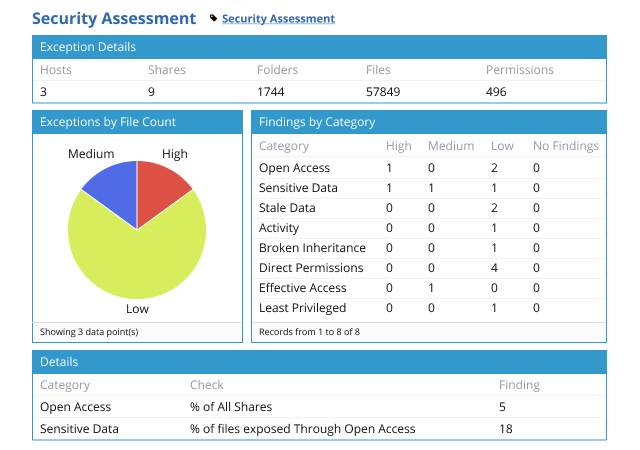

Amplíe su visibilidad de los riesgos en torno a los datos sensibles

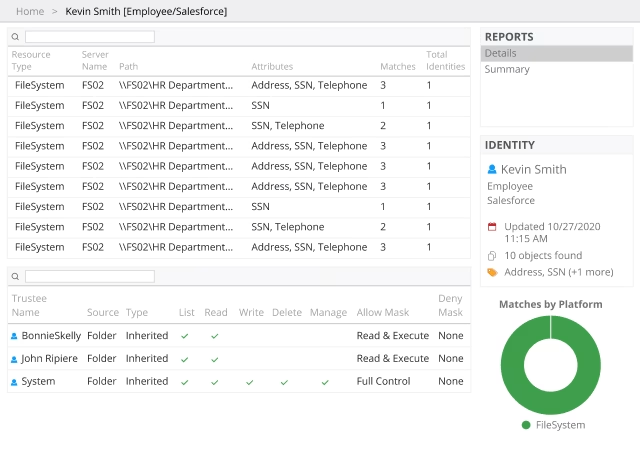

¿Cuál es la información sensible, regulada o vital para el negocio? ¿Está sobreexpuesta o, en otras palabras, en riesgo? ¿Cómo de importante es ese riesgo? Al responder a estas preguntas críticas, podrá priorizar el esfuerzo dedicado a la seguridad de datos en función de su perfil de riesgo y necesidades de negocio.

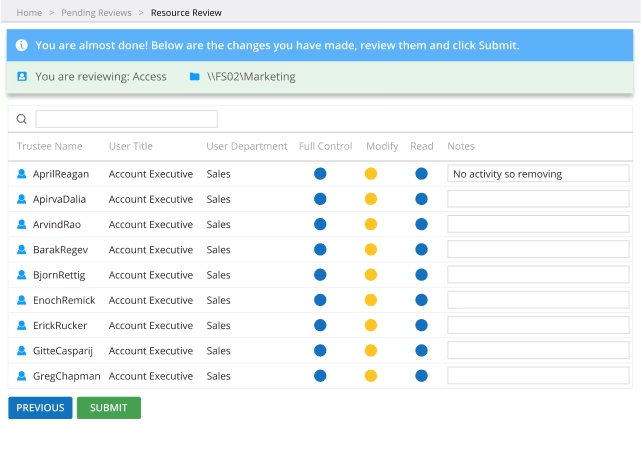

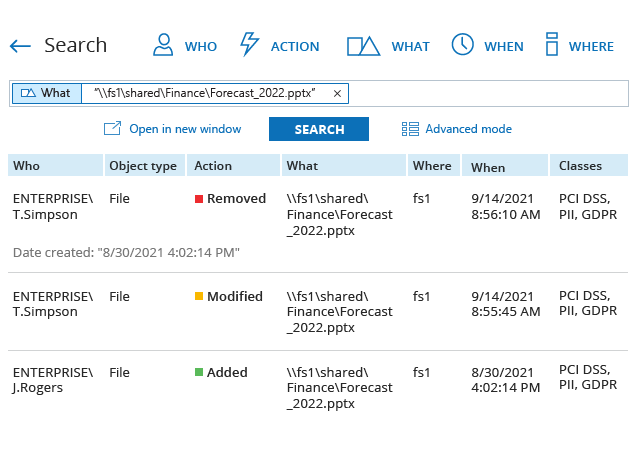

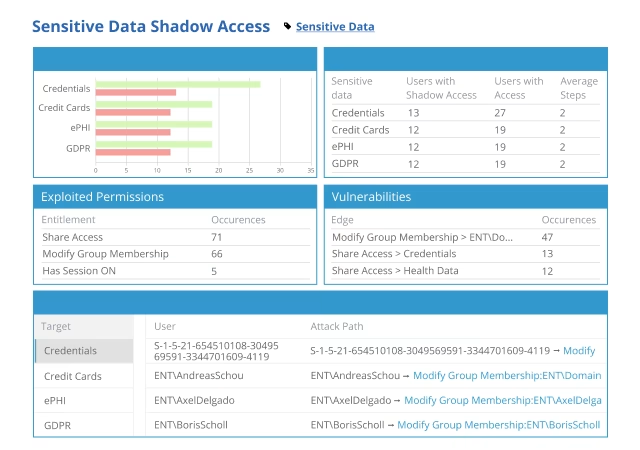

Minimice los riesgos de seguridad limitando el acceso a datos sensibles

Para reducir el riesgo de sufrir incidentes de ciberseguridad, las organizaciones deben saber quién ha tenido acceso a qué en su entorno y gestionar de forma granular el acceso a los datos sensibles, regulados y vitales para el negocio.

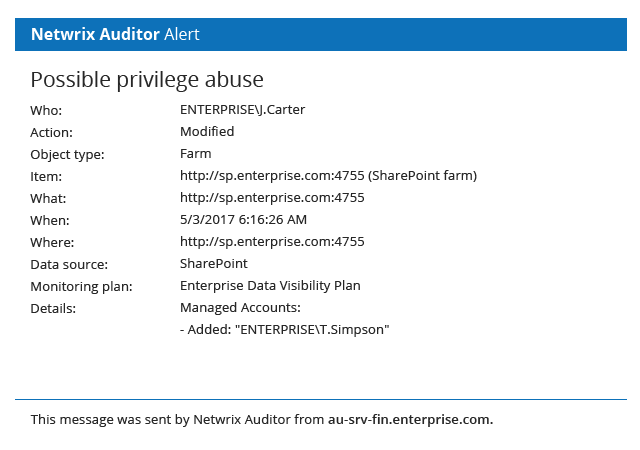

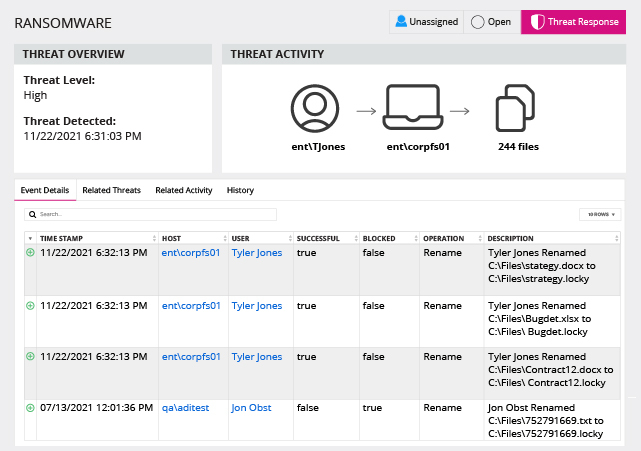

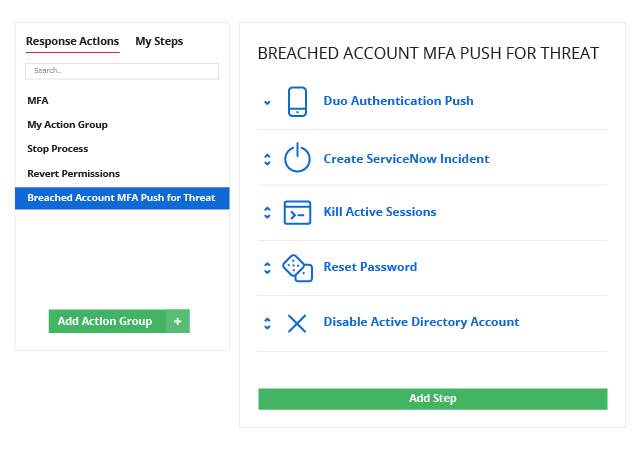

Frene el impacto de los incidentes de seguridad

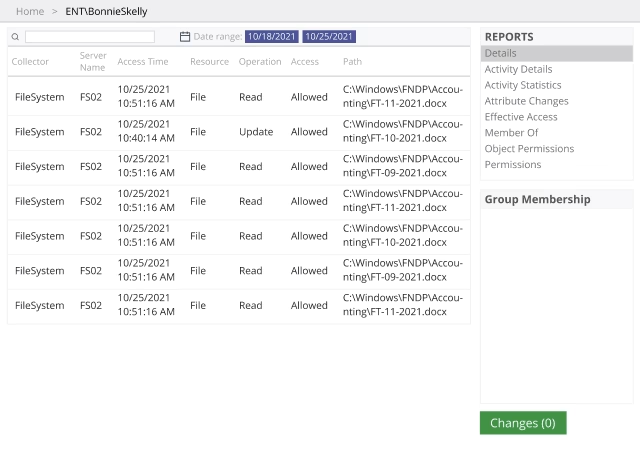

Acelere la respuesta a los incidentes y contenga amenazas internas con más eficacia al detectar rápidamente los comportamientos anómalos de los usuarios y las violaciones de las políticas de acceso que amenazan la seguridad de datos mediante la supervisión continua de los accesos y los intentos de incremento de privilegios.

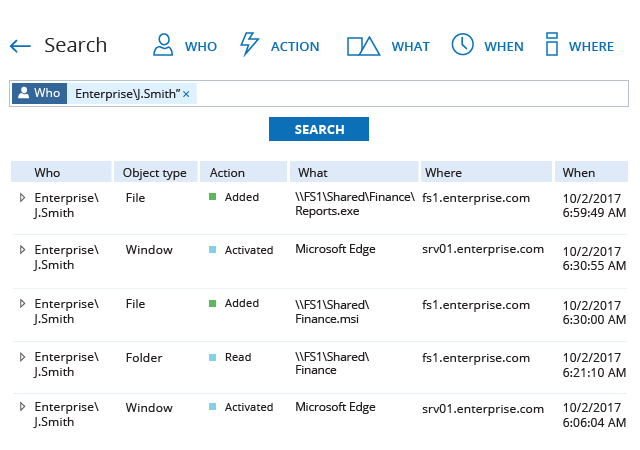

Acelere la recuperación de los incidentes de seguridad

Recupérese más rápido de un incidente de seguridad al disponer de información detallada sobre cómo se desarrolló, qué datos se vieron afectados y cómo el atacante obtuvo acceso a ellos. Revierta a un estado seguro rápidamente e incorpore las lecciones aprendidas a su estrategia de seguridad de datos.

_1640080035.avif)

_1640002586.jpg)