20-day Trial

Política de privacidad

Soluciones Software De Gestión De Identidades Y Accesos (IAM)

Para Proteger Los Datos Sensibles

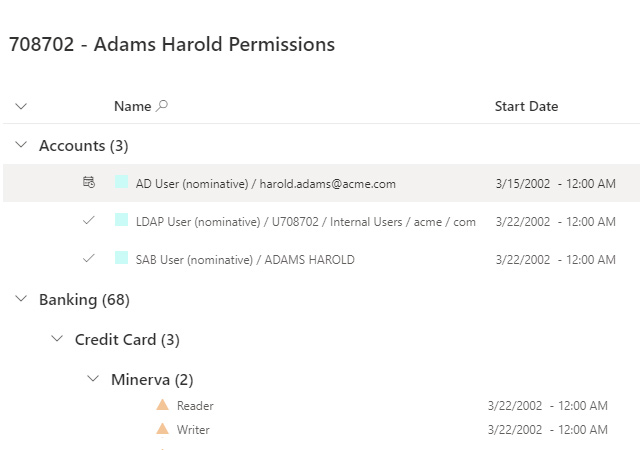

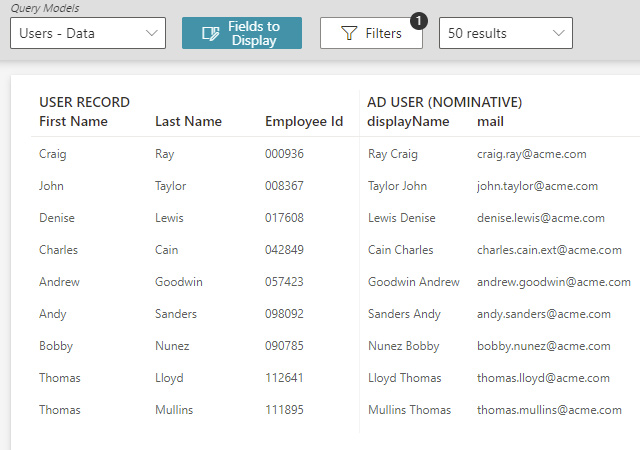

Descubra quién tiene acceso a qué, cuándo y por qué

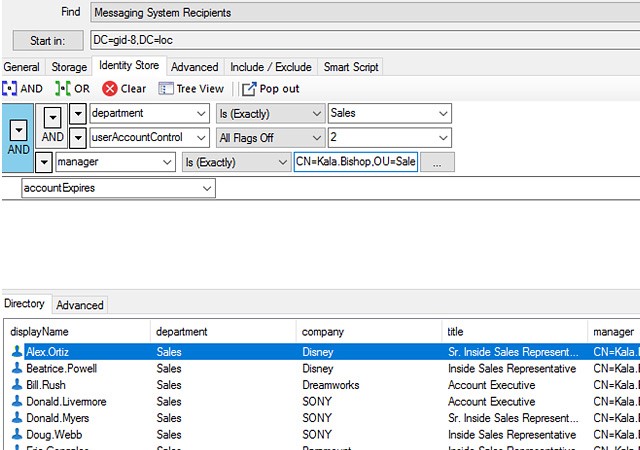

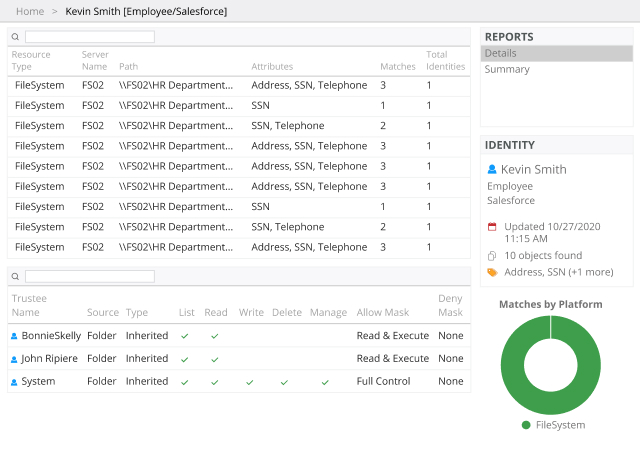

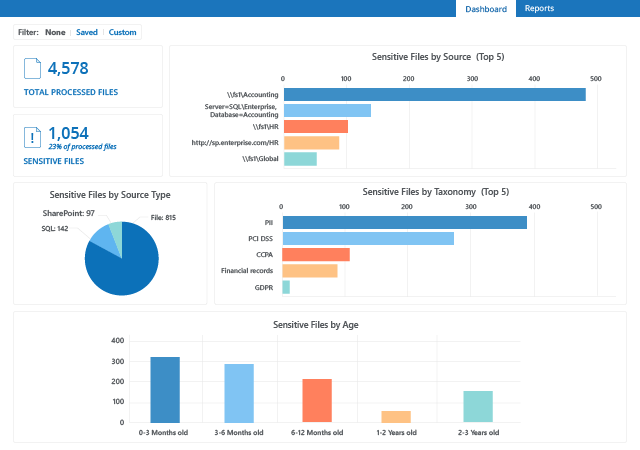

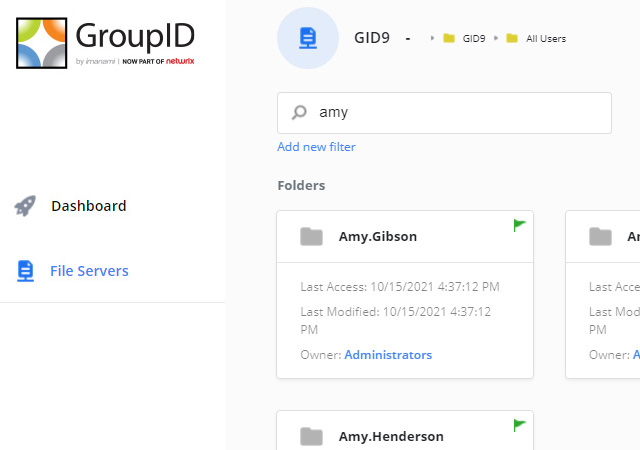

La base de la estrategia de seguridad «Zero Trust» es el principio del menor privilegio, el cual requiere que se garantice que cada usuario tenga solo los privilegios de acceso mínimos y necesarios para hacer su trabajo. Por lo tanto, el primer paso para proteger sus datos y satisfacer a los auditores es determinar qué usuarios tienen acceso a qué datos, aplicaciones y otros recursos de TI, así como cuáles son los datos regulados o sensibles.

Minimice los riesgos de seguridad limitando el acceso a los datos sensibles

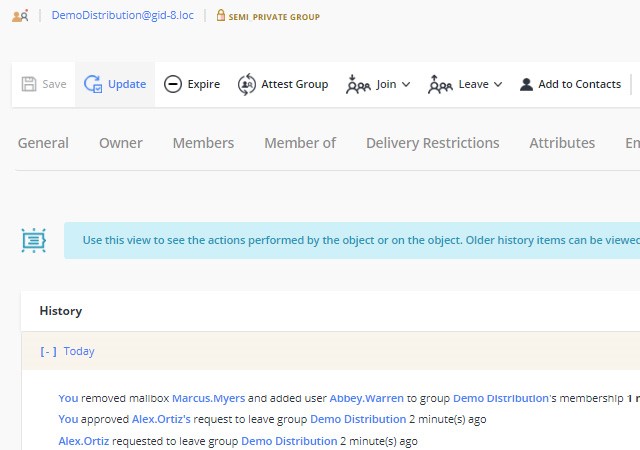

Para reducir el riesgo de incidentes de seguridad, las organizaciones necesitan realizar varios pasos coordinados para gestionar el acceso a todos los elementos de la infraestructura.

Elimine el estrés en su próxima auditoría

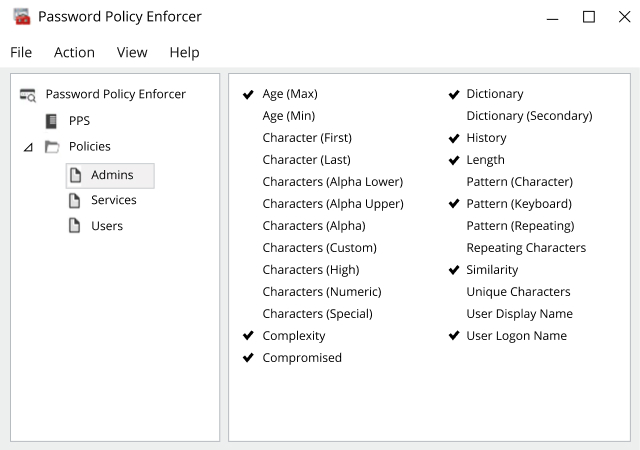

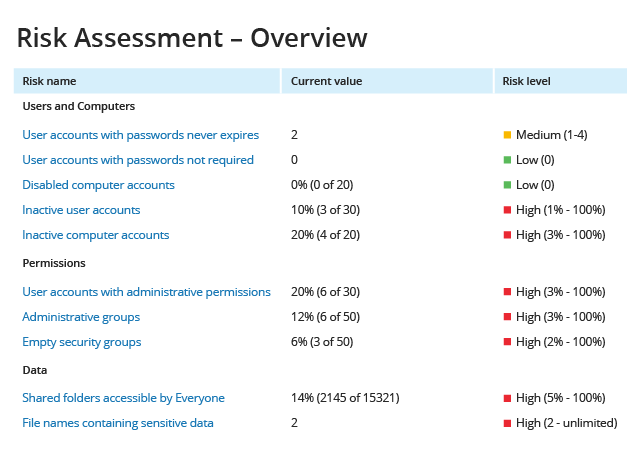

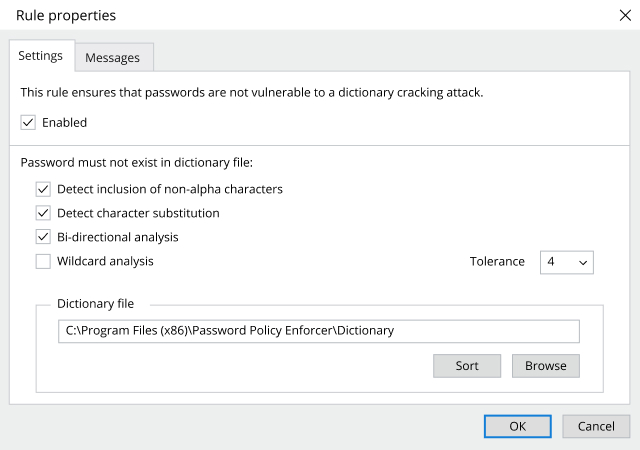

Las organizaciones se enfrentan a una increíble sopa de letras sobre regulaciones de seguridad y privacidad —PCI DSS, RGPD, NERC, SOX, FERPA, CJIS, CMMC, etc.— y muchas más que se publican cada año. A pesar de sus diferencias, todas ellas tienen un componente clave común: la robusta gestión de identidades y accesos. Los productos de Netwrix le permiten lograr y demostrar el cumplimiento con estos requisitos para IAM a la vez que reducen el impacto sobre la productividad de TI y usuarios.

.png)