20-day Trial

Política de privacidad

Minimice el riesgo de la actividad de administración usando el software de gestión del acceso con privilegios

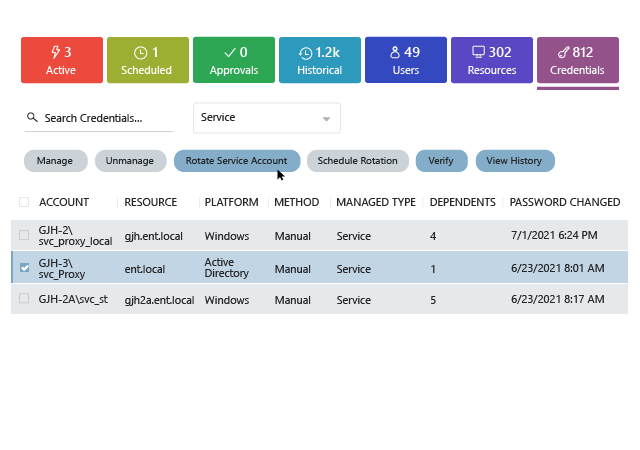

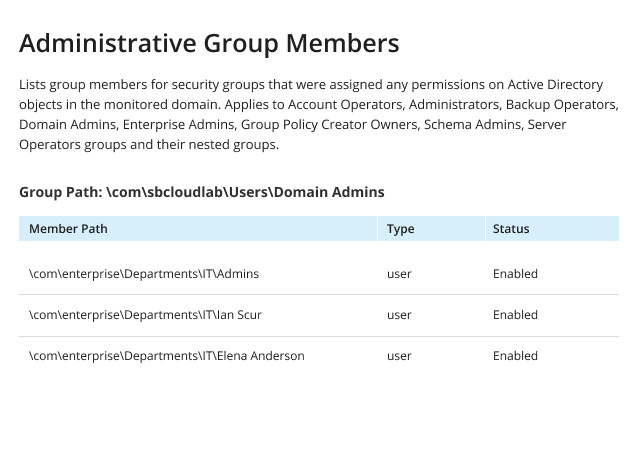

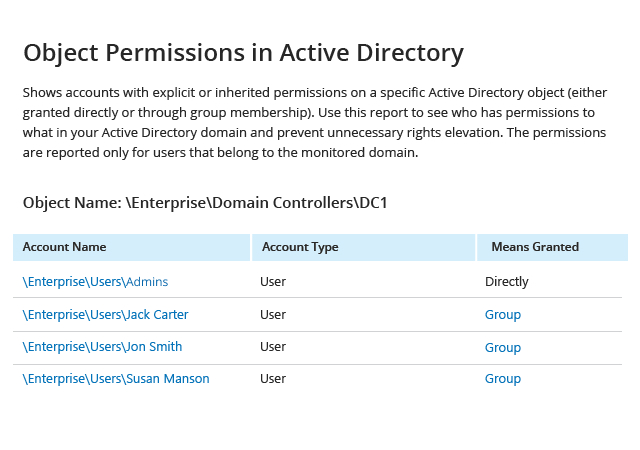

Gane confianza descubriendo los privilegios en todos sus sistemas

Los rápidos avances tecnológicos y las enormes expectativas de los usuarios suponen la incorporación constante de nuevos sistemas y aplicaciones al ecosistema de TI y, en consecuencia, la constante creación de nuevas cuentas con privilegios a gestionar. De hecho, a menudo hay demasiadas cuentas con privilegios, por lo que los ya sobrecargados equipos de seguridad de TI pierden el rastro de las mismas. Pero, ¿cómo proteger la seguridad de cuentas con privilegios de las que desconoce su existencia?

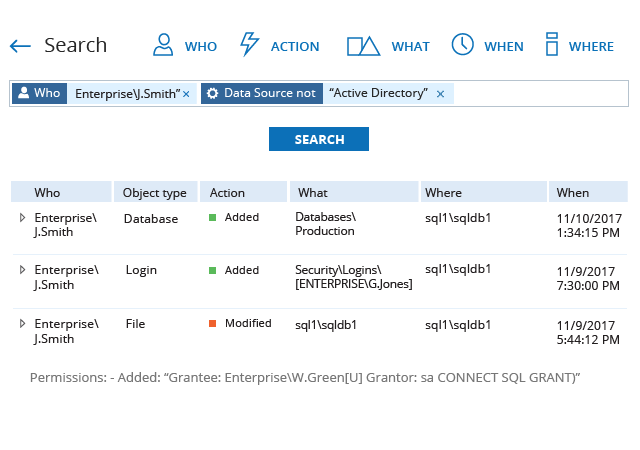

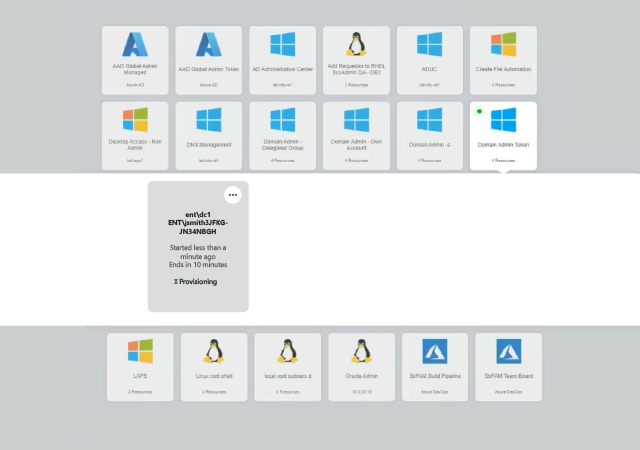

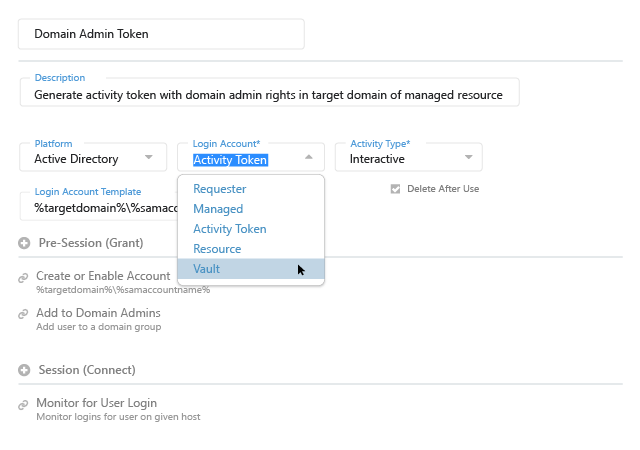

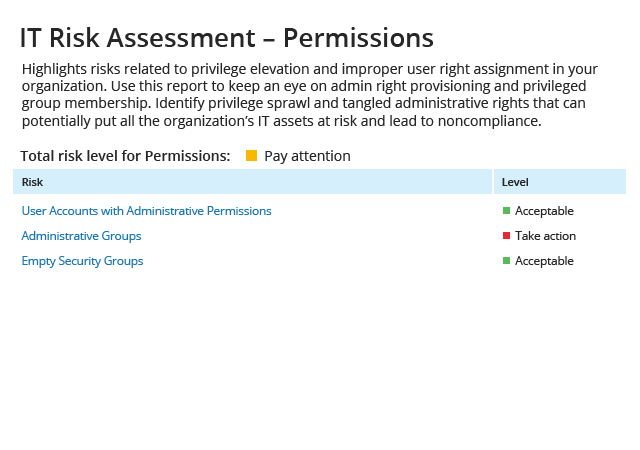

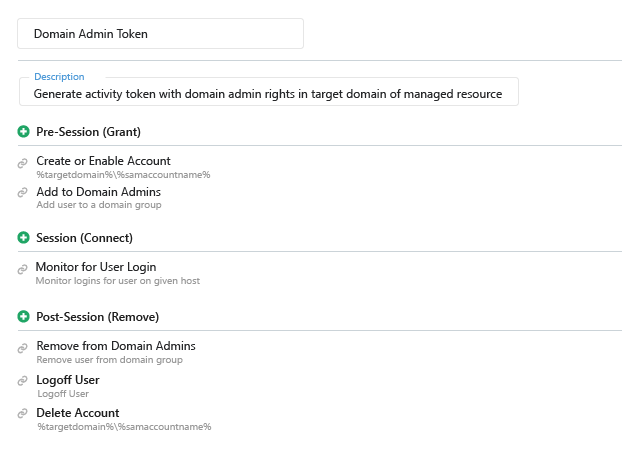

Reduzca el área de su superficie de ataque eliminando privilegios permanentes

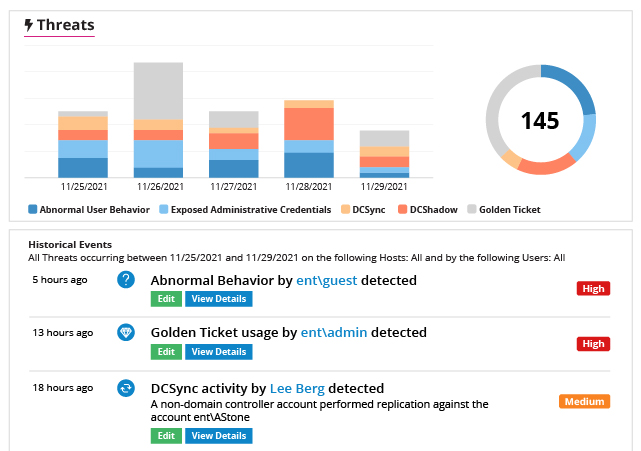

Dado que las cuentas con privilegios tienen muchas capacidades, un único mal uso o un uso de riesgo pueden dar lugar a una brecha de seguridad de datos o a costosas interrupciones de negocio. Aunque guarde las credenciales privilegiadas en una cámara acorazada, las cuentas siguen existiendo y pueden verse comprometidas por los atacantes o ser utilizadas indebidamente por sus propietarios. Además, las actividades administrativas comunes dejan atrás artefactos que los atacantes pueden explotar y el malware puede utilizar para propagarse. ¿Cómo puede saber que la actividad con privilegios no está poniendo en riesgo a su organización? Con la plataforma de Netwrix puede proteger su organización con un fuerte control de acceso y gobernanza.

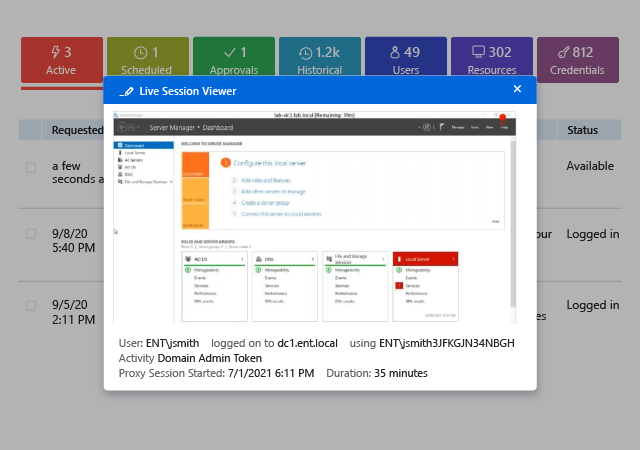

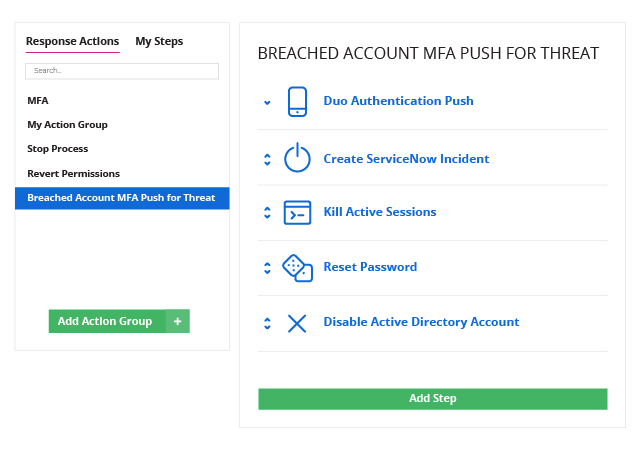

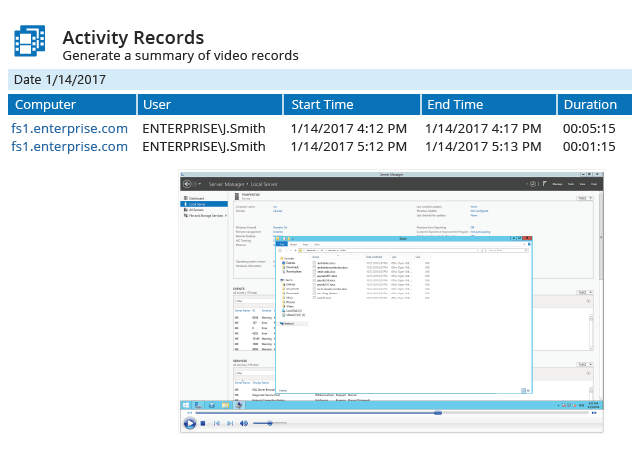

Minimice el impacto de los incidentes de seguridad asociados a la actividad con privilegios

Obtener el acceso a una cuenta con privilegios amplifica drásticamente la posibilidad de que el atacante cause daño y cubra sus huellas. Reduzca su riesgo detectando y reaccionando mucho más rápidamente ante una actividad con privilegios sospechosa.

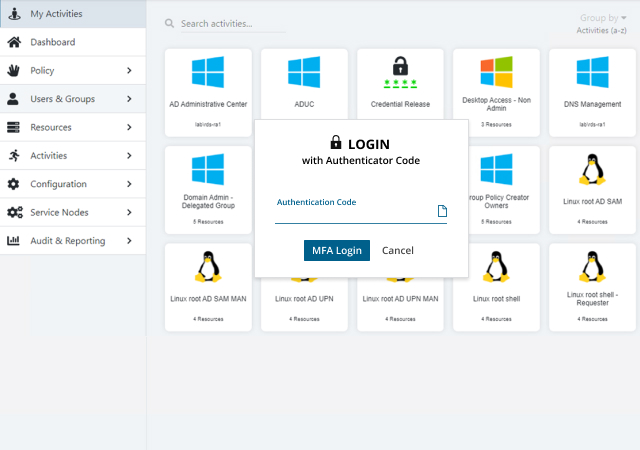

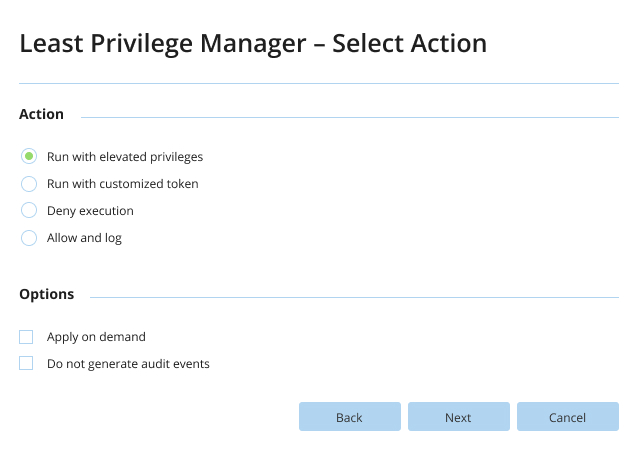

Incremente el rendimiento del equipo a la vez que mejora la seguridad

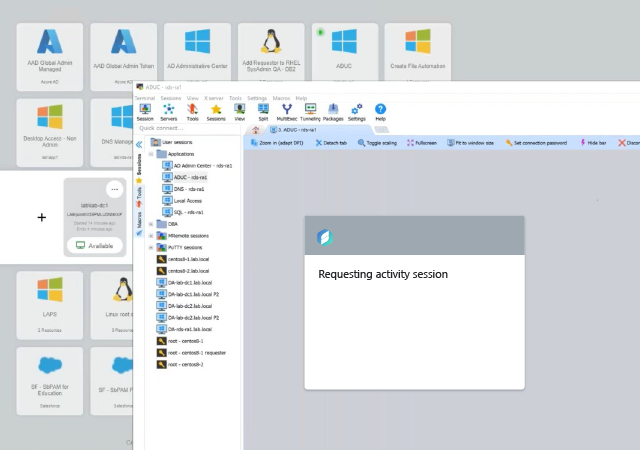

Es habitual pensar que la gestión del acceso con privilegios es difícil y costosa. ¡Pero no tiene por qué serlo! Mejore la seguridad sin sobrecargar a su equipo mediante una solución que resulta muy fácil de desplegar y de mantener y que se integra sin problemas en sus actuales procesos de trabajo.

.png)